دیوار آنتروپی؛ چگونه چند لامپ ساده جلوی هکشدن اینترنت را میگیرند؟

شرکت Cloudflare با دیواری از لامپهای گدازهای لاوا که دیوار آنتروپی نامیده میشود، بخش بزرگی از اینترنت جهانی را از خطر هکشدن دور نگه میدارد.

موبنا – دنیای اینترنت هر روز پیچیدهتر و شگفتانگیزتر میشود. این روزها با کلیک روی یک دکمه، به دانش جامع بشری دست پیدا میکنیم و امکانات بیشماری برای بهاشتراکگذاشتن اطلاعات و ارتباط با دیگران در اختیار داریم. از طرف دیگر میدانیم که در عصر جدید جاسوسی، جرایم سایبری، دزدی اطلاعات و نقض امنیت به سر میبریم.

متخصصان امنیت وب بارها به این نکته اشاره کردهاند که اگرچه پیشرفتها و نوآوریهای جدید اینترنتی زندگی مردم را آسانتر و باکیفیتتر میکند، همزمان راههای جدیدی را نیز به روی هکرها و مجرمان باز میکند؛ بههمیندلیل میبینیم که رمزگذاری اینترنت بیش از هر زمان دیگری ارزشمند و حیاتی شمرده میشود و شرکتهای بزرگ و کوچک، روی راهکارهای مختلف رمزنگاری سرمایهگذاری میکنند.

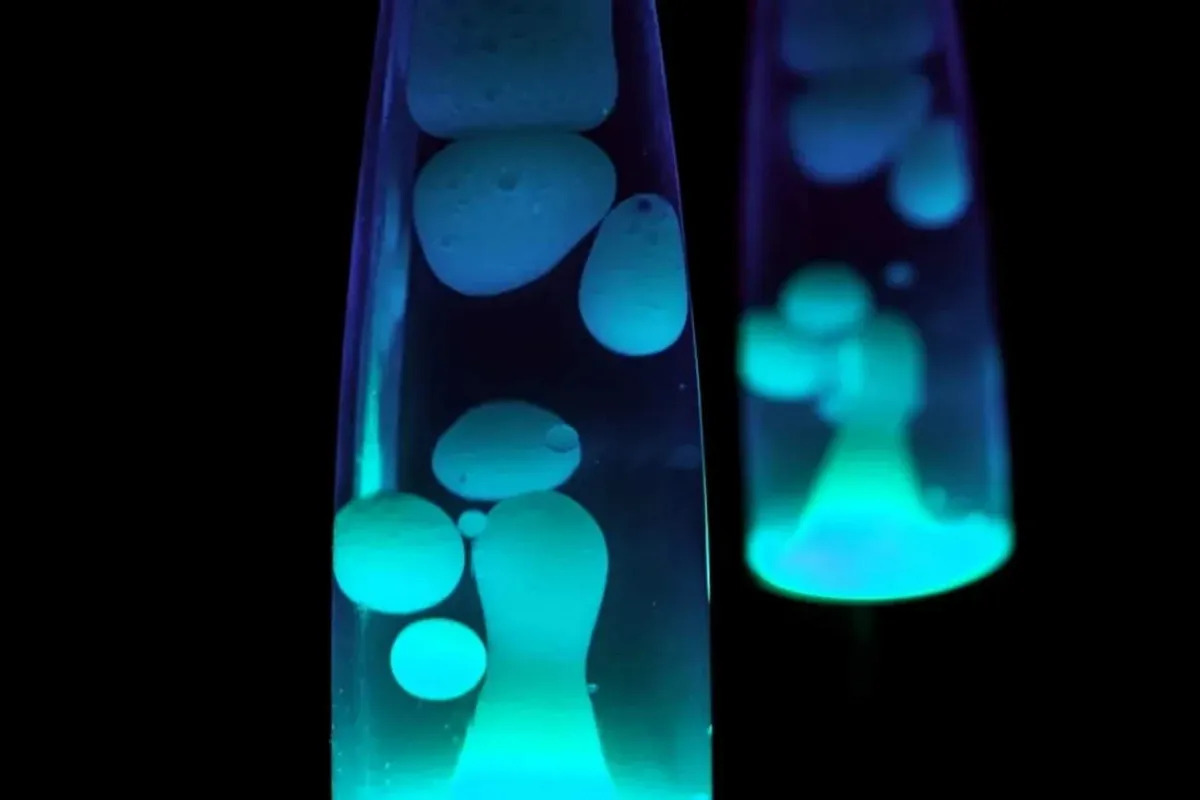

در این بین، شرکت کلودفلر (Cloudflare) که بیش از ۱۰ درصد از ترافیک وب بینالمللی را پوشش میدهد، از روشی غیرمعمول برای خلق الگوهای تصادفی و ناکام گذاشتن هکرها در دسترسی به دادهها استفاده میکند. این شرکت در دفتر مرکزی خود در سانفرانسیسکو، دیواری از لامپهای رنگارنگ لاوا ایجاد کرده است که طی فرایندی جالب و تأملبرانگیز، امنیت بخشهای وسیعی از اینترنت را افزایش میدهد.

در این مطلب میخواهیم شما را با جریان رمزنگاری بدیع کلودفلر آشنا کنیم. ابتدا مرور کوتاهی به نحوهی عملکرد لامپهای لاوا داریم و از اهمیت تصادفی بودن حرف میزنیم. پس از آن توضیح میدهیم که جریان سیالات داخل لامپها چگونه امکان رمزگذاری ایمنتری را فراهم میکنند.

تاریخچه لامپهای لاوا

اولین لامپ لاوا حدود ۶۰ سال پیش توسط حسابدار بریتانیایی به نام ادوارد کریون واکر اختراع شد. کریون واکر ایدهی اولیه را از یک تایمر تخممرغیشکل که زمانی در یک کافه دیده بود، الهام گرفت.

کریون واکر «هوا»ی موجود در تایمر را با مایعی آمیخته از موم و تتراکلریدکربن جایگزین کرد و آن را «استرو لامپ» نامید. هنگامی که پایهی لامپ با اتصال به منبع الکتریسیته گرم میشد، مایع فوق حبابهای گدازهای جذابی تولید میکرد که بهآهستگی شروع به حرکت میکردند و داخل فضای لامپ غوطهور میشدند.

این لامپها در دههی ۶۰ و ۷۰ میلادی، یکی از لوازم همیشگی آپارتمانها و اتاقهای خوابگاههای سطح متوسط و حتی پایین محسوب میشدند. دههی ۸۰ دیگر تقریباً بهکارگیری لامپهای لاوا تا حدودی منسوخ شد و نقاشیهای انتزاعی و فیگوراتیو جای آنها را گرفت. کریون واکر نیز شرکت خود را به یک کارآفرین انگلیسی به نام کریسیدا گرنجر فروخت و از همان زمان تولید این لامپها تحت نظارت شرکت Mathmos انجام شد. طی سالهای بعد آمریکا مجوز ساخت اختراع آنالوگ کریون واکر را دریافت کرد و تولید انبوه آنها به چین منتقل شد.

دیواری از لامپهای لاوا در لابی یک شرکت فناوری

حالا شرکت کلودفلر تعداد زیادی از لامپهای لاوا را در رنگهای متنوع و مختلف روی یکی از دیوارهای لابی شرکت کنار هم ردیف کرده و یک دوربین فیلمبرداری هم روی سقف سالن کار گذاشته است. دوربین تمامی ساعات هر روز هفته از لامپها فیلم میگیرد و از آرایش دائماً در حال تغییر پیکسلها برای ایجاد کلیدهای رمزنگاری فوقالعادهای استفاده میکند.

به گفتهی نیک سالیوان رئیس رمزنگاری کلودفلر، هر چیزی که دوربین ثبت میکند در فرایند تصادفی بودن یا «Randomness» گنجانده میشود. حتی بازدیدکنندگانی که در اطراف سالن راه میروند و نوری که از پنجرهها به داخل تابیده میشود، یا هرگونه تغییر نامحسوس گرما، روی موجهای حرکتی حبابهای رنگارنگ تأثیر خواهد داشت.

هرگونه تغییر در نور و سایه یا دمای محیط، روی موجهای حرکتی لامپهای لاوا تأثیر میگذارد

از دیدگاه نظری، شاید افراد خرابکار بتوانند دوربینهای خود را وارد سالن و همان صحنهها را ضبط کنند. ولی کلودفلر برای چنین پیشامد دور از ذهنی آماده شده است و از حرکات یک آونگ در دفتر خود در لندن فیلم میگیرد و سنجههای ضبطشده از یک شمارشگر گایگر در سنگاپور را به فرایند رمزنگاری SSL/TLS اضافه میکند تا احتمال نفوذ هکرها را به صفر برساند.

اما چرا استفاده از دادههای استخراجشده از حرکات تصادفی حبابها و گدازههای لامپ، تا این حد سطح امنیت رمزنگاری را بالا میبرد؟ برای درک این موضوع ابتدا باید با معنا و اهمیت «منابع تولید مقادیر تصادفی» آشنا شویم.

اهمیت اعداد تصادفی در رمزنگاری

کریپتوگرافی یا رمزگذاری، بر مبنای تولید اعداد رندوم و تصادفی پیش میرود که هم غیرقابل پیشبینی هستند و هم از مهاجمان خرابکار مخفی نگه داشته میشوند.

اما اصطلاح «رندوم» تا حدودی ابهامآمیز است. این واژه در حوزههای مختلف به مسائل خاص همان حوزه اشاره دارد که شاید در برخی موارد معانی نزدیکی هم داشته باشند. به همین ترتیب باید به معنای ظریف و دقیق اصطلاح رندوم و تصادفی در حوزهی رمزگذاری توجه داشته باشیم.

در بسیاری از صنایع و علوم، اگر فرایندی دارای ویژگیهای آماری مناسبی باشد، رندوم نامیده میشود. به عنوان مثال، ارقام اعشار «عدد پی» رندوم هستند؛ زیرا تمام دنبالههای عددی موجود در آن با بسامد برابر ظاهر میشوند (رقم «۱۵» همان تعداد بار تکرار میشود که «۳۸» و عدد «۴۲۶» فرکانس مشابهی با «۲۹۷» دارد). اما این ویژگیها برای رمزنگاری کافی نیست. اینجا اعداد رندوم یا تصادفی باید کاملاً غیرقابل پیشبینی باشند.

برای درک معنای غیرقابل پیشبینی به این نکته توجه کنید که تمامی رمزنگاریها بر اساس نامتقارن بودن اطلاعات انجام میشوند. اگر زمانی بخواهید برخی یا بخشهایی از عملیات رمزنگاری را بهصورت ایمن انجام دهید، باید روی این موضوع متمرکز باشید که احتمالاً کسی سعی خواهد کرد امنیت شما را در هم بشکند. تنها چیزی که شما را از حریف متمایز میکند این است که چیزهایی را میدانید که او نمیداند. کار رمزنگاری این است که اطمینان حاصل کند این نامتقارنی اطلاعات برای حفظ امنیت شما کفایت میکند.

بیایید این موضوع را با یک مثال ساده بیشتر توضیح دهیم:

تصور کنید که شما و یکی از دوستانتان تصمیم میگیرید به سینما بروید و فیلمی را تماشا کنید، اما نمیخواهید فرد ناشناس (مثلاً هکر) بفهمد که به تماشای چه فیلمی میروید؛ چون ممکن است به هر ترتیب مانع از برنامهی دوستانهی شما شود.

حالا فرض میکنیم این هفته نوبت شما است که فیلم را انتخاب کنید. وقتی تصمیم گرفتید، باید به دوستتان پیامی بفرستید و به او بگویید چه فیلمی را مدنظر دارید. درعینحال باید مطمئن شوید که اگر هکر پیام شما را در میانهی راه دزدید و به محتوای آن دست یافت، بازهم متوجه منظور متن پیام نشود. شما برنامهی زیر را طراحی میکنید:

ازآنجاکه در حال حاضر فقط دو فیلم برای تماشا وجود دارد، یکی را A و دیگری را B برچسبگذاری میکنید. در حضور دوستتان، یک سکه را بالا میاندازید و پاسخ شیر یا خط بودن آن را با هم مشاهده میکنید. سپس جدول زیر را ترتیب میدهید که نشان میدهد بسته به فیلمی که انتخاب کردهاید و باتوجهبه شیر یا خط بودن سکه، چه پیامی ارسال خواهید کرد.

| فیلم | سکه | پیام |

|---|---|---|

| A | شیر | در دشتهای اسپانیا باران میبارد |

| A | خط | در هرتفورد، هیرفورد و همپشایر طوفان بهندرت رخ میدهد |

| B | شیر | در هرتفورد، هیرفورد و همپشایر طوفان بهندرت رخ میدهد |

| B | خط | در دشتهای اسپانیا باران میبارد |

بنابراین اگر فیلم B را انتخاب کنید و سکه شیر آمده باشد، به دوستتان پیام میدهید: «در هرتفورد، هیرفورد و همپشایر طوفان بهندرت رخ میدهد». دوستتان در زمان بالا انداختن سکه در کنار شما بوده و میداند پاسخ این بخش چیست. پس از روی جدول متوجه میشود که باید برای تماشای فیلم B آماده شود.

نکته اینجا است که هکر، نتیجهی بالا انداختن سکه را نمیداند. او فقط میتواند بگوید ۵۰ درصد احتمال خط و ۵۰ درصد احتمال شیر آمدن سکه وجود دارد. بنابراین جملهی «در هرتفورد…» به او کمکی نخواهد کرد. نتیجه؟ اطلاعات هکر در همان سطح ابتدایی باقی میماند، زیرا ۵۰ درصد احتمال دارد شما فیلم A و ۵۰ درصد احتمال دارد فیلم B را انتخاب کرده باشید.

تمامی رمزنگاریها بر اساس نامتقارن بودن اطلاعات انجام میشوند

بیایید به مفهوم «غیرقابل پیشبینی بودن» برگردیم. اگر نتیجهی پرتاب سکه مشخص بود چه میشد؟ فرضاً اگر هکر یک سکهی تقلبی را در جیب شما گذاشته بود و میدانست نتایج پرتاب این سکه در سه بار اول، بهترتیب شیر، خط، خط خواهد بود، صددرصد از نتیجهی اولین پرتاب سکه مطمئن بود و صرفنظر از پیامی که ارسال میکردید، میتوانست فیلم را حدس بزند.

پرتاب سکه بهعنوان یکی از ابتداییترین راهکارهای تفهیم تصادفی بودن، هنوز در علم آمار استفادههای زیادی دارد؛ اما احتمال شیر یا خط بودن به نسبت مساوی قابل پیشبینی است و به همین دلیل نمیتوان از آن در رمزنگاری بهره گرفت. پس هنگامی که از اصطلاح «رندوم» در حوزهی رمزنگاری صحبت میکنیم، عملاً روی غیرقابل پیشبینی بودن تأکید داریم.

نقش حرکات حبابهای رنگی لامپهای لاوا

تا اینجا فهمیدیم که تصادفی بودن نقش بسیار مهمی در رمزگذاری ایمن ایفا میکند. شما وارد هر وبسایتی که میشوید، یک شمارهی شناسایی منحصربهفرد به شما اختصاص مییابد. این شماره باید کاملاً غیرقابل پیشبینی باشد، زیرا اگر هکرها بهنحوی آن را حدس بزنند، هویت شما را جعل خواهند کرد.

هر کلید جدیدی که یک رایانه برای رمزگذاری دادهها استفاده میکند باید واقعاً تصادفی باشد، بهطوریکه مهاجم نتواند کلید را کشف و دادهها را رمزگشایی کند.

بااینحال، کامپیوترها طوری طراحی شدهاند که بر اساس یک ورودی دادهشده، خروجیهای منطقی (لاجیکال) و قابل پیشبینی ارائه میکنند. بهعبارتی، کامپیوترها با این هدف ساخته نمیشوند که دادههای تصادفی مورد نیاز را برای ایجاد کلیدهای رمزگذاری غیرقابل پیشبینی تولید کنند.

یک کامپیوتر برای تولید دادههای غیرقابل پیشبینی و بینظم لازم برای رمزگذاری قوی، باید به منبعی از دادههای تصادفی دسترسی داشته باشد. نکتهی جالب اینکه به نظر میرسد «دنیای واقعی» منبع بزرگی برای تصادفی بودن است، زیرا رویدادهای جهان فیزیکی قابل پیشبینی نیستند.

در مقابل آنچه در لامپهای گدازهای لاوا رخ میدهد، همیشه رندوم است. گدازهها یا حبابهای مذاب درون لامپها هرگز دوبار یکشکل واحد به خود نمیگیرند و به همین دلیل رصدکردن آنها منبعی عالی برای دادههای تصادفی محسوب میشود.

چرا کامپیوترهای عادی نمیتوانند اعداد تصادفی ایجاد کنند؟

کامپیوترها براساس منطق کار میکنند. برنامههای کامپیوتری نیز مبتنی بر دستورات «اگر، سپس» یا if-then توسعه داده میشوند: اگر شرط خاصی برآورده شد، این عمل خاص را انجام بده. پس ورودی یکسان به برنامهها معادل با بار خروجی یکسان خواهد بود.

کامپیوترها بهدلیل قابل پیشبینی بودنشان مفید هستند

درواقع این همان چیزی است که ما از کامپیوتر خود میخواهیم. یک ورودی مشخص باید به یک خروجی قابل انتظار منجر شود نه یک خروجی بیربط. تصور کنید پرینتر شما بهجای پیدیافی که برای چاپ ارسال کردهاید، یک متن تصادفی را پرینت کند یا گوشیهای هوشمند، با شمارهای متفاوت از شمارهای که کاربر وارد میکند، تماس بگیرند. اصولاً کامپیوترها بهدلیل قابل اطمینان بودن و قابل پیشبینی بودنشان مفید هستند.

اما وقتی از تولید کلیدهای رمزگذاری ایمن صحبت میکنیم، پیشبینیپذیری ویژگی مطلوبی نیست. برخی از برنامههای کامپیوتری در شبیهسازی تصادفی خوب عمل میکنند، اما برای ایجاد کلیدهای رمزنگاری، به حد کافی قوی و خوب نیستند.

چگونه کامپیوتر ورودیهای تصادفی دنیای واقعی را به دادههای رندوم تبدیل میکند؟

برنامههای نرمافزاری مولد اعداد شبهتصادفی (PRNG) به این منظور توسعه داده میشوند که ورودی غیرقابل پیشبینی را بگیرند و از آن برای تولید خروجیهای غیرقابل پیشبینی استفاده کنند. از لحاظ تئوری، یک PRNG خوب میتواند خروجیهای تصادفی نامحدودی از یک ورودی تصادفی تولید کند.

اما این الگوریتمهای مولد اعداد، شبهتصادفی نامیده میشوند نه تصادفی؛ زیرا خروجیهای آنها به دو دلیل اصلی کاملاً رندوم نیستند:

- اگر در یک ردیف ورودی، دو داده یا عبارت یکسان داشته باشیم، الگوریتم دقیقاً خروجی مشابهی برای هر دو ارائه میکند.

- اگر PRNG بهطور نامحدود اجرا شود، اثبات اینکه آیا نتایجی که تولید میکند در تماممدت کاملاً تصادفی هستند یا خیر، کار دشواری است.

به همین دلیل الگوریتم بهطور مداوم به ورودیهای تصادفی جدید نیاز دارد. یک ورودی تصادفی با عنوان «سید رمزنگاری» (Cryptographic Seed) شناخته میشود.

مولد امن اعداد شبهتصادفی رمزنگاری

یک مولد امن اعداد شبهتصادفی رمزنگاری یا CSPRNG در واقع یک PRNG است که استانداردهای دقیقتری را رعایت میکند و بهتبع رمزنگاری ایمنتری ارائه میدهد. بهطور خلاصه، مولد امن اعداد شبهتصادفی لزوماً دو گام مهم نسبت به PRNG جلوتر است:

- این برنامه برای اثبات غیرقابل پیشبینی بودن، باید تستهای تصادفی آماری خاصی را بگذراند.

- هکر حتی اگر دسترسی جزئی به برنامه داشته باشد، باز هم نباید بتواند خروجیهای CSPRNG را پیشبینی کند.

مولد امن اعداد شبهتصادفی رمزنگاری همانند PRNG به دادههای رندوم (سیدهای رمزنگاری) بهعنوان نقطهی شروع فرایند تولید دادههای تصادفی بیشتر نیاز دارد.

با این توضیحات میتوانیم نگاه عمیقتری به سیستم کلودفلر داشته باشیم؛ این شرکت برای تولید کلیدهای رمزگذاری SSL/TLS از یک مولد اعداد شبهتصادفی رمزنگاری ایمن استفاده میکند و دادههای جمعآوریشده از لامپهای گدازهای لاوا، بخشی از مقادیر وردی اولیه یا همان سید رمزنگاری هستند.

سید رمزنگاری چیست؟

سید رمزنگاری دادهای است که یک CSPRNG فرایند تولید دادههای تصادفی را با آن شروع میکند. اگرچه همانطور که گفتیم از دیدگاه نظری مولدها میتوانند با یک سید رمزنگاری، خروجیهای تصادفی نامحدودی تولید کنند، اما رفرش کردن منظم سیدهای رمزنگاری کار را بسیار ایمنتر میکند.

هکرها ممکن است در نهایت به سید اولیهی رمزنگاری آسیب برسانند. به یاد داریم که اگر CSPRNG سیدهای یکسانی را بهعنوان ورودی دریافت کند، دوباره همان خروجی پیشین را ارائه میدهد. بهاینترتیب هکر میتواند خروجیهای رندوم را کپی کند. علاوه بر این، حتی دقیقترین CSPRNG آزمایششده نیز به ما ضمانتی نمیدهند که بهطور نامحدود خروجیهای غیرقابل پیشبینی تولید کنند.

لامپهای لاوا منبع مستمر دادههای جدید سید رمزنگاری هستند

لامپهای لاوا دقیقاً همان منبع مستمر برای دادههای جدید سید رمزنگاری هستند. هر تصویری که دوربین از لامپها میگیرد، منحصربهفرد و متفاوت با سایرین است. در نتیجه کلودفلر یک دنبالهی تصادفی متفاوت از مقادیر عددی خواهد داشت که بهعنوان ورودی فرایند به کار گرفته میشود.

آیا لامپهای لاوا تنها منبع موجود برای سیدهای رمزنگاری هستند؟

بسیاری از سیستمعاملها منابع دادههای تصادفی خاص خودشان را دارند. بهعنوانمثال، از اقدامات کاربر مانند حرکت ماوس یا تایپکردن روی کیبورد و نظیر آن استفاده میکنند. اما جمعآوری داده از چنین منابعی مسلماً با سرعت پایین انجام میشود.

کلودفلر دادههای تصادفی بهدستآمده از لامپهای لاوا را با دادههای تولیدشده توسط سیستمعامل لینوکس در دو ماشین متفاوت ترکیب میکند تا هنگامی که ورودی اولیه برای رمزگذاری SSL/TLS آماده میشود، میزان آنتروپی به حداکثر برسد.

آنتروپی چیست؟

آنتروپی در اصل به معنای بینظمی، آشفتگی و هرجومرج است، اما در رمزنگاری، این واژه به معنای خاصی اشاره دارد: غیرقابل پیشبینی بودن. رمزنگارها درواقع میزان آنتروپی یک مجموعه دادهی معین را برحسب تعداد بیتهای آنتروپی اندازهگیری میکنند. به همین دلیل دیوار لامپهای لاوا گاهی دیوار آنتروپی نیز نامیده میشود.

دیوار لامپهای لاوا دیوار آنتروپی نامیده میشود

جریان گدازه در لامپهای لاوا بسیار غیرقابل پیشبینی است؛ بنابراین آنتروپی هم در این لامپها فوقالعاده بالا است. اگر وضوح دوربین فیلمبرداری را ۱۰۰ در ۱۰۰ پیکسل فرض کنیم (البته در واقعیت از دوربین بسیار قویتری استفاده میشود) و هکر ارزش هر پیکسل از آن تصویر را بادقت یک بیت حدس بزند، متوجه میشود که برای مثال یک پیکسل خاص دارای مقادیری رنگ قرمز با کد ۱۲۳ یا ۱۲۴ است، ولی نمیداند کدامیک.

در این صورت مقدار کل آنتروپی تولیدشده توسط تصویر معادل خواهد بود با ۱۰۰ ضرب ۱۰۰ ضرب ۳ مساویبا ۳۰,۰۰۰ بیت. علت ضرب در عدد سه این است که هر پیکسل سه کانال رنگی سبز، قرمز و آبی را شامل میشود.

این میزان آنتروپی، بیشتر از چیزی است که ما نیاز داریم.

نقشه کلی آنتروپی سیستم لامپهای لاوا

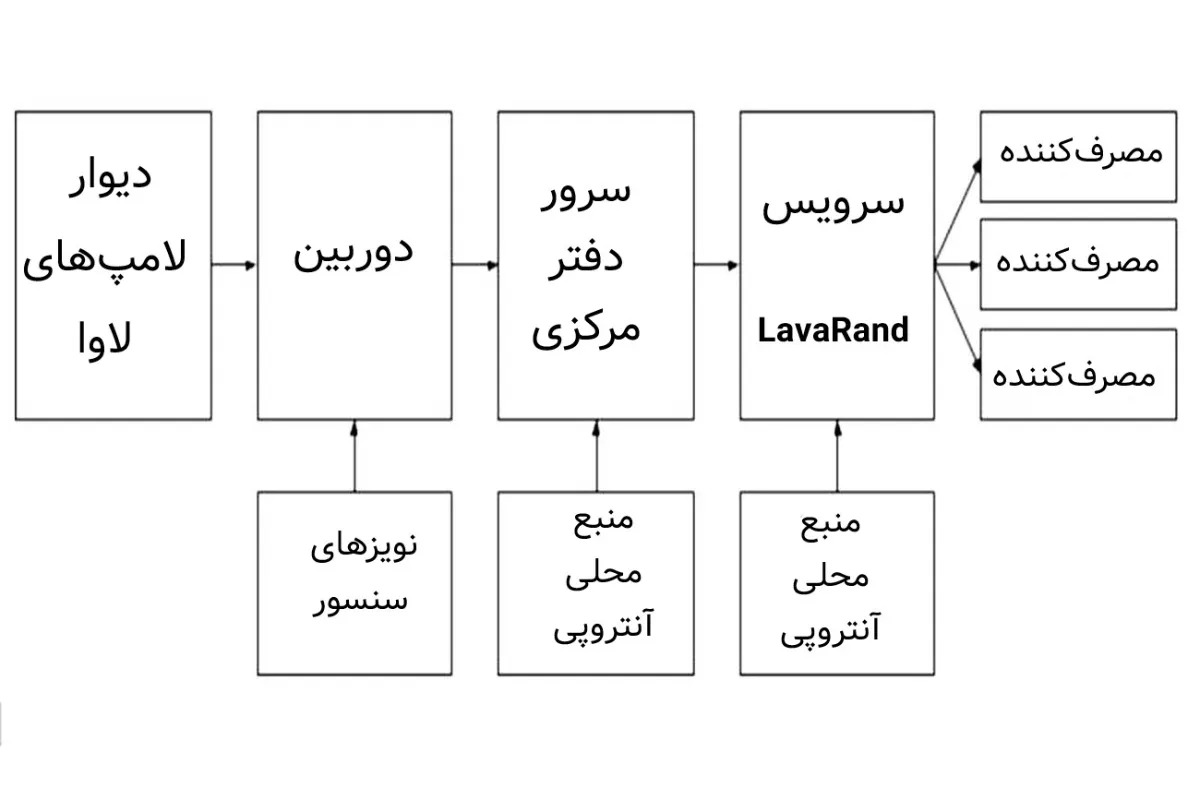

جریان آنتروپی را میتوان به مراحل زیر تقسیم کرد:

- دیوار لامپهای لاوا در لابی دفتر، منبع اصلی آنتروپی واقعی را فراهم میکند.

- در لابی، دوربینی به سمت دیوار گرفته شده است. اینجا آنتروپی هم از ورودی بصری لامپهای لاوا و هم از نویز تصادفی در گیرندههای نوری منفرد حاصل میشود.

- در دفتر شرکت، سروری وجود دارد که به دوربین متصل میشود. سرور، سیستم آنتروپی خود را دارد که با آنتروپی دوربین ترکیب میشود و یک فید آنتروپی جدید تولید میکند.

- در یکی از مراکز داده تولیدی شرکت، سرویسی وجود دارد که به سرور موجود در دفتر متصل میشود و فید آنتروپی آن را مصرف میکند. سرویس فوق این خوراک آنتروپی را با خروجی سیستم آنتروپی محلی خود ترکیب میکند تا خوراک آنتروپی دیگری تولید کند. هر سرویس تولیدی دیگری میتواند این فید را مصرف کند.

امنیت سرویس LavaRand

حالا تعدادی از حملات احتمالی را که میتوانند با هدف تخریب این سیستم انجام شوند، بررسی میکنیم:

- هکر میتواند از یک مکان مخفی دوربینی را به سمت دیوار لامپهای لاوا تنظیم و بهوسیلهی آن تصاویر گرفتهشده توسط دوربین شرکت را بازتولید کند.

- هکر میتواند آنتروپی دیواره لامپهای لاوا را با خاموشکردن برق لامپها، تاباندن نور درخشان به دوربین، قراردادن درپوش لنز روی دوربین یا هر تعداد حملهی فیزیکی دیگر کاهش دهد.

- هکری که بتواند دوربین را به خطر بیندازد، میتواند فید فریمها را از دوربین خارج کند یا تغییر دهد و منبع آنتروپی مورد استفاده سرور در دفتر را تکرار یا کنترل کند.

- هکر کدی را روی سرور دفتر مرکزی اجرا کند که از طریق آن بتواند خروجی فید آنتروپی تولیدشده توسط آن سرور را مشاهده کند یا تغییر دهد.

- هکر کدی را در سرویس تولیدی اجرا کند و از این طریق خروجی فید آنتروپی تولیدشده توسط آن سرویس را مشاهده کند یا تغییر دهد.

اگر این فرضها به مرحلهی اجرا برسند، تنها یکی از آنها مهلک خواهد بود: اجرای کد روی سرویس تولیدی که فید آنتروپی نهایی را ارائه میدهد. در سایر موارد فید آنتروپی مخرب کنترلشده توسط هکر با یک فید غیرمضر ترکیب میشود که هکر هیچگونه دسترسیای به آن نخواهد داشت و قابل مشاهده یا تغییر نیست.

اگر کسی جلوی لامپهای لاوا بایستد، چه میشود؟

این اتفاق زیاد رخ میدهد. مردم در لابی شرکت راه میروند یا حتی گاهی جلوی لامپها میایستند تا با هم صحبت کنند. چنین انسدادهایی در مسیر ضبط دوربین، به بخشی از تصادفی بودن تصاویر تبدیل میشود. به بیان ساده افرادی که دید دوربین از لامپهای لاوا را نابهنگام مسدود میکنند، به نوبهی خود آنتروپی را افزایش میدهند.

خاموششدن یا آسیبدیدن دوربین چه تأثیری در فرایند رمزنگاری خواهد داشت؟

در این صورت کلودفلر هنوز دو منبع دیگر برای تصادفیسازی در اختیار دارد که از سیستمعامل لینوکس در حال اجرا روی سرورهای این شرکت استفاده میکنند. بهعلاوه دسترسی فیزیکی به دوربین لابی کار سختی نیست و کارشناسان میتوانند بهسرعت آن را تعمیر یا تعویض کنند.

آیا تمام دفاتر کلودفلر از لامپهای لاوا برای رمزنگاری استفاده میکنند؟

دو دفتر دیگر کلودفلر در لندن و سنگاپور مستقرند و هر یک از آنها نیز از روش خاص خود برای تولید دادههای تصادفی از ورودیهای دنیای واقعی استفاده میکند. در دفتر لندن یک سیستم دو آونگی نصب شده: آونگ اول به آونگ دوم متصل میشود و حرکات آن از نظر ریاضی غیرقابلپیشبینی است. دوربین از این حرکات آونگی عکس میگیرد و آنها به ورودی فرایند رمزنگاری تبدیل میشوند.

دفتر سنگاپور هم تجزیهی رادیواکتیو یک گلوله اورانیوم را اندازهگیری میکند (البته این گلوله اورانیوم کوچک و بیضرر است) و دادههای بهدستآمده از این عملیات فیزیکی را برای ارتقای امنیت رمزنگاری بهکار میگیرد.

نکتهی جالب دیگر آنکه، کلودفلر اولین شرکتی نیست که از لامپهای لاوا برای رمزنگاری استفاده میکند. سال ۱۹۹۶ شرکتی به نام سیلیکون گرافیک سیستم مشابهی را با نام لاوارند طراحی کرد، اما انقضای پتنت آنها پیش از شروع به کار کلودفلر در این زمینه فرارسیده بود.

دو سال پیش موزهی طراحی زوریخ دیواری از صد لامپ لاوای استرو متموس را بهعنوان بخشی از نمایشگاه سیارهی دیجیتالی خود به نمایش گذاشت. این نمایشگاه که با همکاری دانشگاه زوریخ برگزار شد، از بازدیدکنندگان دعوت کرد علوم دیجیتالی شدن را از نزدیک و با تمام حواس بشری تجربه کنند.